漏洞名称 : Apache Linkis 多个安全漏洞

漏洞描述:近日,监测到一则 Apache Linkis 官方发布安全更新的通告,共修复了 5 个安全漏洞。

序号 |

漏洞名称 |

影响版本 |

严重等级 |

1 |

Apache Linkis DatasourceManager 模块反序列化漏洞(CVE-2023-29216) |

Apache Linkis ≤1.3.1 |

中危 |

2 |

Apache Linkis JDBC EngineCon 反序 列化漏洞(CVE-2023-29215) |

Apache Linkis ≤1.3.1 |

中危 |

3 |

Apache Linkis publicsercice 模块文 件上传漏洞(CVE-2023-27602) |

Apache Linkis ≤1.3.1 |

中危 |

4 |

Apache Linkis Mangaer 模块远程代 码执行漏洞(CVE-2023-27603) |

Apache Linkis ≤1.3.1 |

中危 |

5 |

Apache Linkis Gateway 模块身份验 证绕过漏洞(CVE-2023-27987) |

Apache Linkis ≤1.3.1 |

中危 |

Apache Linkis DatasourceManager 模 块反序列化漏洞(CVE-2023-29216)

由于 DatasourceManager 模块没有对参数进行有效过滤,攻击者可利用该漏洞使用 MySQL 数据源和恶意参数配置新的数据源以触发反序列化漏洞,并执行远程代码,最终可获取服务器权限。

Apache Linkis JDBC EngineCon 反序列化漏洞(CVE-2023-29215)

由于 JDBC EengineConn 模块中缺乏对参数的有效过滤,攻击者可利用该漏洞在 JDBC EengineConn 模块中配置恶意 Mysql JDBC 参数触发反序列化漏洞,并执行远程代码,最终可获取服务器权限。

Apache Linkis publicsercice 模块文件上传漏洞(CVE-2023-27602)

由于 PublicService 模块中缺乏对上传文件路径和文件类型的有效过滤,攻击者可利用该漏洞在 PublicService 模块中上传恶意文件,最终可获取服务器权限。

Apache Linkis Mangaer 模块远程代码执行漏洞(CVE-2023-27603)

由于 Manager 模块中 engineConn 缺乏对 zip 路径的检查,攻击者可利用该漏洞在 Manager 模块中 engineConn 上传恶意 zip 文件,解压后可能导致任意文件覆盖,最终可获取服务器权限。

Apache Linkis Gateway 模块身份验证绕过漏洞(CVE-2023-27987)

由于 Apache Linkis Gateway 部署生成的 token 过于简单,攻击者可利用该漏洞获取默认 token 并绕过身份认证机制,最终登录系统后台或泄漏敏感信息。

组件介绍:

Apache Linkis 是一个开源的数据处理和调度平台,旨在为数据科学家、数据工程师和数据分析师提供一个统一的数据处理和调度平台。通过使用 Linkis 提供的 REST/WebSocket/JDBC 等标准接口,上层应用可以方便地连接访问

MySQL/Spark/Hive/Presto/Flink 等底层引擎,同时实现统一变量、脚本、用户定义函数和资源文件等用户资源的跨上层应用互通,以及通过 REST 标准接口提供了数据源管理和数据源对应的元数据查询服务。

影响范围:

Linkis 自 2019 年开源发布以来,已累计积累了 700 多家试用企业和 1000 多位沙盒试验用户,涉及金融、电信、制造、互联网等多个行业。许多公司已经将 Linkis 作为大数据平台底层计算存储引擎的统一入口,和计算请求/任务的治理管控利器,因此漏洞影响力较大。

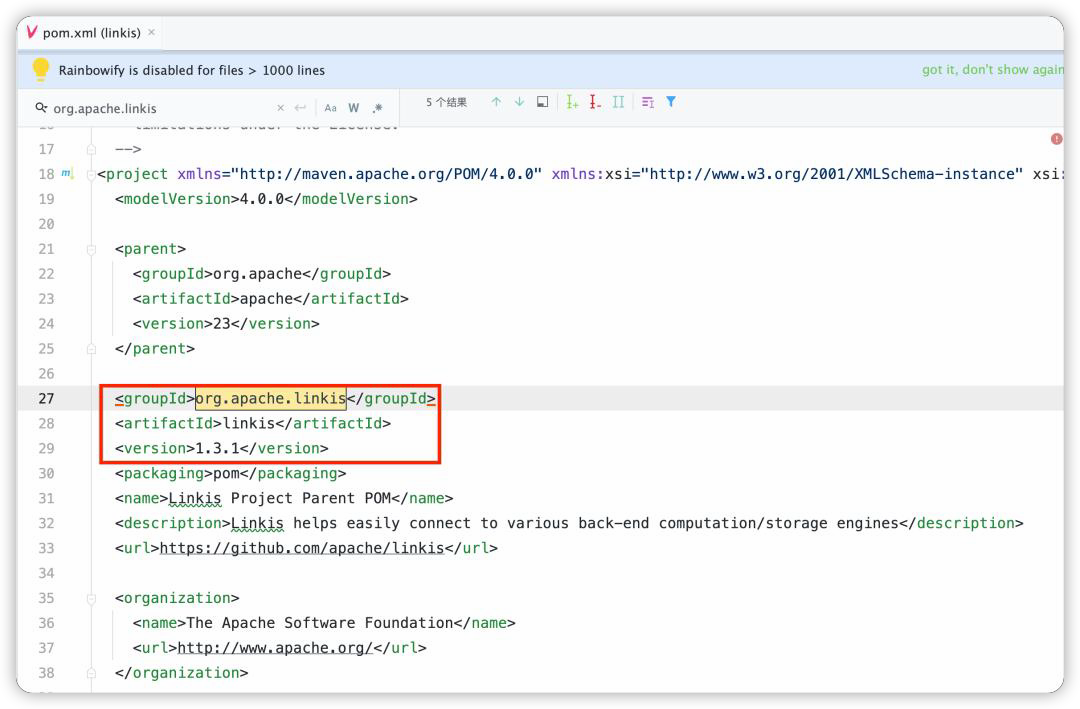

检查 Apache linkis 编译安装时的 pom.xml 文件,搜索 org.apache.linkis 关键词查看 version 版本,如果 version 字段值低于 1.3.2,则可能受漏洞影响。

官方解决方案:

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。